Industri aset kripto mengalami lonjakan besar dalam kasus pencurian aset kripto secara global di tahun 2025, dengan total kerugian melebihi US$3,4 miliar dari Januari hingga awal Desember, menurut laporan baru dari Chainalysis.

Peningkatan ini sebagian besar disebabkan oleh peretas yang terafiliasi dengan Korea Utara, yang bertanggung jawab atas sebagian besar dana yang dicuri sepanjang tahun.

Mengungkap Pencurian Aset Kripto Rekor US$2 Miliar oleh Korea Utara

Dalam laporan terbarunya, perusahaan analitik blockchain Chainalysis menyoroti bahwa frekuensi serangan dari Republik Rakyat Demokratik Korea (DPRK) memang menurun secara signifikan. tapi, mereka tetap mencatat rekor baru dalam hal pencurian aset kripto di tahun 2025.

Peretas dari Korea Utara menjarah setidaknya US$2,02 miliar aset digital di tahun 2025. Angka ini menandai kenaikan 51% dibandingkan tahun sebelumnya. Jika dibandingkan dengan tingkat di tahun 2020, jumlah ini mengalami lonjakan sekitar 570%.

“Perolehan rekor tahun ini berasal dari insiden yang jauh lebih sedikit. Pergeseran — insiden yang lebih sedikit tapi menghasilkan lebih banyak — menunjukkan dampak besar dari peretasan Bybit yang masif pada Maret 2025,” terang Chainalysis.

Selain itu, laporan tersebut mengungkapkan bahwa aktor yang terafiliasi DPRK bertanggung jawab atas rekor 76% dari seluruh kompromi layanan di sepanjang tahun.

Jika dijumlahkan, data tahun 2025 ini mendorong estimasi kumulatif terendah dana aset kripto yang dicuri oleh Korea Utara menjadi US$6,75 miliar.

“Perkembangan ini merupakan kelanjutan dari tren jangka panjang. Peretas dari Korea Utara memang sudah lama menunjukkan tingkat kecanggihan yang tinggi, dan operasi mereka di 2025 menunjukkan bahwa mereka terus mengembangkan taktik serta target favoritnya,” jelas Andrew Fierman, Head of National Security Intelligence dari Chainalysis, kepada BeInCrypto.

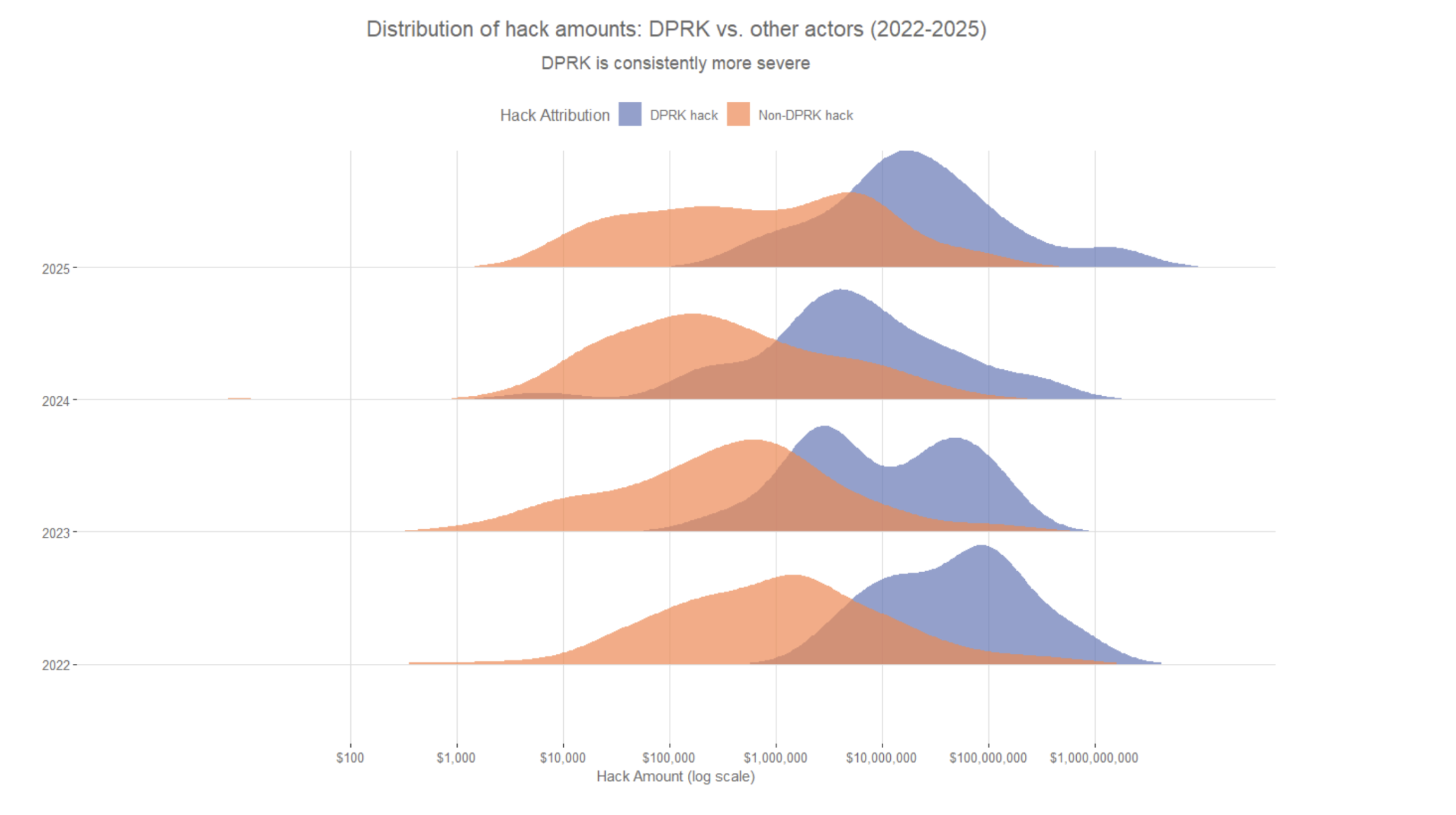

Berdasarkan data historis, Chainalysis menyimpulkan jika DPRK masih terus melancarkan serangan bernilai tinggi dibandingkan kelompok ancaman lainnya.

“Pola ini menegaskan bahwa saat peretas Korea Utara beraksi, mereka menarget layanan berskala besar dan berusaha menciptakan dampak maksimal,” tulis laporan itu.

Menurut Chainalysis, peretas yang terhubung dengan Korea Utara makin banyak mendapat hasil besar dengan menempatkan operatif di posisi teknis pada perusahaan-perusahaan terkait aset kripto. Cara ini, yang menjadi salah satu vektor serangan utama, memungkinkan pelaku ancaman memperoleh akses istimewa dan melakukan penetrasi yang lebih merusak.

Pada bulan Juli, penyelidik blockchain ZachXBT merilis investigasi yang mengklaim bahwa operatif Korea Utara telah menyusup ke 345 hingga 920 pekerjaan di industri aset kripto.

“Sebagian rekor tahun ini besar kemungkinan merupakan dampak dari peningkatan infiltrasi pekerja IT di exchange, kustodian, dan perusahaan web3, sehingga mereka bisa mempercepat akses awal serta pergerakan lateral sebelum pencurian dalam skala besar terjadi,” terang laporan tersebut.

Pelaku ancaman juga mulai memakai taktik berbasis rekrutmen, menyamar sebagai perekrut untuk menargetkan individu yang memang sudah bekerja di bidang terkait.

Di samping itu, BeInCrypto belum lama ini melaporkan para peretas menyamar sebagai kontak terpercaya industri di pertemuan Zoom dan Microsoft Teams palsu. Melalui modus ini, mereka berhasil mencuri lebih dari US$300 juta.

“DPRK selalu mencari vektor serangan baru serta titik lemahnya untuk mengeksploitasi dana. Dengan dikombinasikan dengan minimnya akses rezim terhadap ekonomi global, akhirnya terbentuk ancaman tingkat negara maju yang sangat termotivasi demi mengumpulkan modal sebanyak-banyaknya untuk rezim tersebut. Alhasil, pencurian private key di layanan terpusat mendorong sebagian besar volume eksploitasi tahun ini,” urai Fierman.

Chainalysis Memetakan Strategi Pencucian Uang Selama 45 Hari yang Digunakan Hacker Korea Utara

Chainalysis menemukan bahwa perilaku pencucian uang Korea Utara sangat berbeda dengan kelompok lain. Laporan ini menunjukkan aktor terafiliasi DPRK cenderung mencuci dana dalam jumlah kecil di on-chain, dengan lebih dari 60% volume terkonsentrasi di bawah nilai transfer US$500.000.

Berbeda dengan itu, aktor ancaman non-DPRK biasanya memindahkan 60% dana curian dalam jumlah yang jauh lebih besar, sering kali berkisar antara US$1 juta sampai lebih dari US$10 juta. Chainalysis mengatakan bahwa skema ini mencerminkan pendekatan pencucian uang yang lebih hati-hati dan canggih, meskipun Korea Utara justru mencuri total dana yang lebih besar.

Perusahaan ini juga mengidentifikasi perbedaan mencolok dalam penggunaan layanan. Peretas DPRK sangat mengandalkan jasa pergerakan uang berbahasa Mandarin dan layanan penjamin, serta bridge dan alat mixing yang dirancang untuk menyamarkan jejak transaksi. Mereka juga memanfaatkan platform khusus seperti Huione untuk memudahkan aksi pencucian uang mereka.

Sebaliknya, pelaku pencurian dana lain cenderung lebih sering menggunakan decentralized exchange, platform terpusat, layanan peer-to-peer, dan protokol lending.

“Pola-pola ini menunjukkan bahwa DPRK beroperasi dengan tujuan dan batasan berbeda dibandingkan cybercriminal lain yang tidak didukung negara. Penggunaan besar-besaran layanan pencucian uang profesional berbahasa Mandarin dan trader OTC menunjukkan bahwa aktor ancaman DPRK telah terintegrasi erat dengan pelaku ilegal di kawasan Asia-Pasifik, dan hal ini sejalan dengan sejarah Pyongyang yang kerap menggunakan jaringan asal Cina untuk masuk ke sistem keuangan internasional,” papar perusahaan itu.

Chainalysis juga mengamati pola pencucian dana yang berulang dan biasanya berlangsung selama 45 hari. Dalam beberapa hari tepat setelah peretasan (Hari 0-5), pelaku yang terhubung dengan Korea Utara memprioritaskan untuk menjauhkan dana hasil curian dari sumber aslinya. Laporan tersebut mencatat adanya lonjakan penggunaan protocol DeFi dan layanan mixing pada periode awal ini.

Pada minggu kedua (Hari 6-10), aktivitas bergeser ke layanan yang mendukung integrasi lebih luas. Arus dana mulai masuk ke exchange terpusat dan platform yang memiliki persyaratan KYC terbatas.

Pencucian dana tetap dilakukan melalui layanan mixing sekunder meski dengan intensitas yang lebih rendah. Sementara itu, bridge lintas chain digunakan untuk menyamarkan pergerakan dana.

“Fase ini merupakan periode transisi penting di mana dana mulai bergerak menuju kemungkinan off-ramp,” terang pihak perusahaan itu.

Pada fase terakhir (Hari 20-45), terjadi peningkatan interaksi dengan layanan yang memudahkan konversi atau pencairan dana. Exchange tanpa KYC, layanan jaminan, platform swap instan, dan layanan berbahasa Mandarin menonjol, berdampingan dengan penggunaan kembali exchange terpusat untuk mencampur dana ilegal dengan aktivitas yang sah.

Chainalysis menekankan bahwa pola pencucian dana selama 45 hari ini memberi wawasan penting bagi penegak hukum. Pola ini juga memperlihatkan kendala operasional hacker dan ketergantungan mereka pada pihak tertentu.

“Korea Utara menjalankan strategi pencucian dana yang cepat dan efisien. Karena itu, respons cepat secara menyeluruh dari seluruh industri sangat dibutuhkan. Penegak hukum dan sektor swasta, mulai dari exchange hingga perusahaan analitik blockchain, harus berkoordinasi dengan efektif untuk menghentikan dana sesegera mungkin saat ada kesempatan, baik saat dana lewat stablecoin maupun saat dana masuk ke exchange yang bisa langsung membekukannya,” komentar Fierman.

Walaupun tidak semua dana curian mengikuti alur waktu ini, pola tersebut mewakili perilaku tipikal di on-chain. Tim pun mengakui ada kemungkinan titik buta, karena sebagian aktivitas seperti transfer private key atau transaksi OTC di luar chain, mungkin tidak terpantau di data blockchain tanpa bantuan intelijen pendukung.

Prospek 2026

Kepala Intelijen Keamanan Nasional Chainalysis mengungkapkan kepada BeInCrypto bahwa Korea Utara sepertinya akan mencari setiap celah yang tersedia. Meskipun insiden di Bybit, BTCTurk, dan Upbit tahun ini menunjukkan bahwa exchange terpusat menghadapi tekanan yang semakin besar, taktik dapat berubah kapan pun.

Eksploitasi terbaru yang melibatkan Balancer dan Yearn juga memperlihatkan bahwa protocol yang sudah lama ada pun kini diamati oleh penyerang. Ia menuturkan,

“Walaupun kami belum bisa memastikan apa yang akan terjadi pada 2026, kami tahu DPRK akan berusaha memaksimalkan hasil dari target mereka – artinya layanan dengan cadangan tinggi perlu menjaga standar keamanan tinggi agar tidak jadi korban eksploitasi selanjutnya.”

Laporan itu juga menyoroti bahwa karena Korea Utara semakin mengandalkan pencurian aset kripto untuk mendanai prioritas negara dan menghindari sanksi internasional, seluruh industri harus sadar bahwa pelaku ancaman ini beroperasi dengan tantangan dan insentif yang sangat berbeda dibandingkan pelaku kejahatan dunia maya pada umumnya.

“Rekor performa negara itu di 2025 — tercapai dengan 74% serangan yang diketahui lebih sedikit — menandakan kita mungkin hanya melihat bagian aktivitas mereka yang paling terlihat,” tambah Chainalysis.

Perusahaan itu menjelaskan bahwa tantangan utama yang harus dihadapi pada 2026 adalah mengidentifikasi dan menggagalkan operasi-operasi berdampak besar ini sebelum pelaku yang terhubung dengan DPRK melakukan insiden lain berskala sebesar peretasan Bybit.