Sebuah ancaman siber baru muncul dari Korea Utara saat peretas yang didukung negara tersebut bereksperimen dengan menyisipkan kode berbahaya langsung ke dalam jaringan blockchain.

Google’s Threat Intelligence Group (GTIG) melaporkan pada 17 Oktober bahwa teknik ini, yang disebut EtherHiding, menandai evolusi baru dalam cara peretas menyembunyikan, mendistribusikan, dan mengendalikan malware di sistem terdesentralisasi.

Apa Itu EtherHiding?

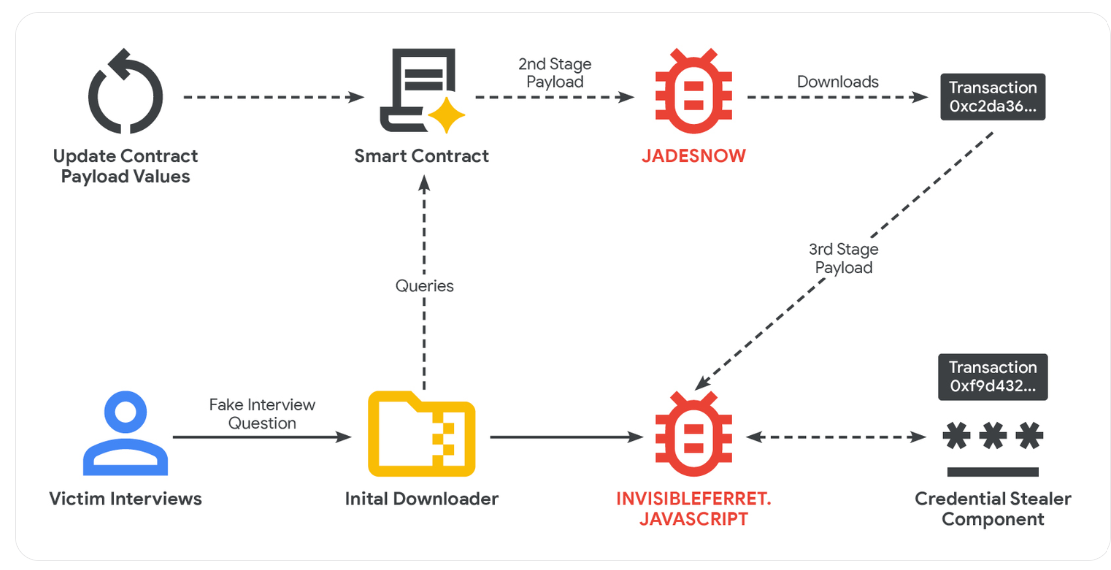

GTIG menjelaskan bahwa EtherHiding memungkinkan penyerang memanfaatkan smart contract dan blockchain publik seperti Ethereum dan BNB Smart Chain dengan menggunakannya untuk menyimpan payload berbahaya.

Setelah sebuah kode diunggah ke buku besar terdesentralisasi ini, menghapus atau memblokirnya menjadi hampir mustahil karena sifatnya yang tidak dapat diubah.

“Meskipun smart contract menawarkan cara inovatif untuk membangun decentralized application, sifatnya yang tidak dapat diubah dimanfaatkan dalam EtherHiding untuk menyimpan dan menyajikan kode berbahaya dengan cara yang tidak dapat dengan mudah diblokir,” tulis GTIG.

Dalam praktiknya, para peretas mengkompromikan situs web WordPress yang sah, seringkali dengan mengeksploitasi kerentanan yang belum ditambal atau kredensial yang dicuri.

Setelah mendapatkan akses, mereka menyisipkan beberapa baris JavaScript—dikenal sebagai “loader”—ke dalam kode situs web. Ketika pengunjung membuka halaman yang terinfeksi, loader diam-diam terhubung ke blockchain dan mengambil malware dari server jarak jauh.

GTIG menunjukkan bahwa serangan ini sering kali tidak meninggalkan jejak transaksi yang terlihat dan memerlukan sedikit atau tanpa biaya karena terjadi di luar chain. Ini, pada dasarnya, memungkinkan para penyerang beroperasi tanpa terdeteksi.

Menariknya, GTIG melacak kejadian pertama EtherHiding ke September 2023, ketika muncul dalam kampanye yang dikenal sebagai CLEARFAKE, yang menipu pengguna dengan prompt pembaruan browser palsu.

Cara Mencegah Serangan

Peneliti keamanan siber mengatakan taktik ini menandakan pergeseran dalam strategi digital Korea Utara dari sekadar mencuri aset kripto menjadi menggunakan blockchain itu sendiri sebagai senjata tersembunyi.

“EtherHiding mewakili pergeseran menuju hosting generasi berikutnya yang tahan peluru, di mana fitur bawaan teknologi blockchain digunakan kembali untuk tujuan jahat. Teknik ini menyoroti evolusi berkelanjutan dari ancaman siber saat penyerang beradaptasi dan memanfaatkan teknologi baru untuk keuntungan mereka,” ujar GTIG.

John Scott-Railton, seorang peneliti senior di Citizen Lab, menggambarkan EtherHiding sebagai “eksperimen tahap awal.” Dia memperingatkan bahwa menggabungkannya dengan otomatisasi berbasis AI dapat membuat serangan di masa depan jauh lebih sulit dideteksi.

“Saya berharap para penyerang juga bereksperimen dengan memuat langsung eksploitasi zero click ke dalam blockchain yang menargetkan sistem & aplikasi yang memproses blockchain… terutama jika mereka kadang-kadang dihosting pada sistem & jaringan yang sama yang menangani transaksi / memiliki wallet,” tambahnya.

Vektor serangan baru ini dapat memiliki implikasi serius bagi industri kripto, mengingat penyerang Korea Utara sangat produktif.

Data dari TRM Labs menunjukkan bahwa kelompok yang terkait dengan Korea Utara telah mencuri lebih dari US$1,5 miliar dalam aset kripto tahun ini saja. Penyelidik percaya dana tersebut membantu membiayai program militer Pyongyang dan upaya untuk menghindari sanksi internasional.

Mengingat hal ini, GTIG menyarankan pengguna kripto untuk mengurangi risiko mereka dengan memblokir unduhan yang mencurigakan dan membatasi skrip web yang tidak sah. Kelompok ini juga mendesak peneliti keamanan untuk mengidentifikasi dan memberi label pada kode berbahaya yang disematkan dalam jaringan blockchain.